Bezpieczeństwo i zgodność w oparciu o chmurę AWS

Amazon Web Services jako lider chmurowy przez ponad 12 lat tworzenia nowych rozwiązań, opracował również szereg procedur audytowych, które mają na celu zapewnienie zgodności z restrykcyjnymi kryteriami, wielu wymagających branż.

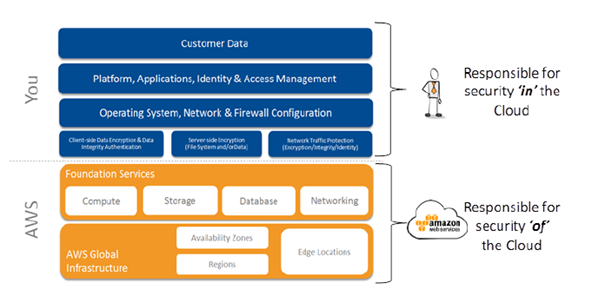

Ważną kwestią, o której powinniśmy od początku pamiętać to współdzielona odpowiedzialność (Shared Responsibility). Poniższy schemat obrazuje, kto odpowiada za poszczególne obszary, przy wykorzystaniu rozwiązań chmurowych. Po stronie klienta pozostaje ochrona danych, zarządzanie dostępami, nadzór nad siecią i firewallem. AWS z kolei, bierze odpowiedzialność za podstawowe usługi takie jak: compute; usługi bazodanowe, które są jego serwisami; łączność sieciową czy magazynowanie danych. Dodatkowo odpowiada za dostępność regionów i działanie stref dostępności (Availability Zones), z uwzględnieniem lokalizacji krańcowych.

Źródło: Introduction to Auditing the Use of AWS

Mając już świadomość podstaw bezpieczeństwa w chmurze obliczeniowej, kolejnym krokiem jest identyfikacja aktywów umieszczonych w AWS. W zależności od potrzeb mogą być to:

- instancje EC2,

- hurtownie danych,

- aplikacje,

- lub po prostu dane.

Zasadniczo nie ma większej różnicy w kategoryzacji zasobów przechowywanych w chmurze publicznej, a tych, które klient przechowuje we własnym data center. AWS nadaje zasobom 2 unikalne numery identyfikacyjne: pierwszy numer to numer konta AWS, drugi to ARN (Amazon Resources Names), który niezbędny jest, gdy trzeba jednoznacznie określić dany zasób w usługach, takich jak: Amazon RDS, API Gateway, czy IAM. Dodatkowo każda z usług AWS tworzy swój wewnętrzny identyfikator, który może być pomocny w katalogowaniu zasobów środowiska.

Odpowiednie zarządzanie zasobami, pozwala na realizację celu oraz kierunku wdrażania zabezpieczeń. Istotą jest sprawdzenie jakie procedury, zasady i plany mogą znaleźć zastosowanie w odniesieniu do wykorzystanych usług AWS. W ramach zarządzania niezwykle istotne jest by określić, kto w organizacji zarządza kontem AWS i jest właścicielem zasobów utrzymywanych w ramach konta , a także kto zarządza usługami, które są wykorzystywane.

Konfiguracja i odpowiednie zarządzanie zasobami, muszą być poprzedzone pogłębioną analizą kategorii używanych zasobów. Ważne jest bezpieczne konfigurowanie systemu i aplikacji (dbanie o bezpieczne ustawienia konfiguracji i zabezpieczanie przed złośliwym oprogramowaniem) oraz kontrolowanie zmian, zachodzących w zasobach. Istotnym jest też poprawne zarządzanie ryzykami, wynikającymi z pojawiających się luk w zabezpieczeniach, aby chronić stabilność i integralność zasobu.

Kolejnym niezwykle ważnym punktem, weryfikowanym podczas audytu, jest rejestrowanie i monitorowanie bezpieczeństwa. Chodzi tu przede wszystkim o dzienniki, w których zarejestrowane zostają wszelkie zachowania i zdarzenia pojawiające się w systemach i sieciach użytkownika.

Podczas logicznej kontroli dostępu, najważniejszym aspektem jest określenie – kto lub co, może mieć dostęp do określonego zasobu, jak również typ działań, które można wykonać na danym zasobie. W ramach kontroli, użytkownicy powinni potwierdzić upoważnienie do wykonywania określonych funkcji lub dostępu do zasobów.

Następny aspekt związany jest z wcześniej wspomnianym monitorowaniem. Odnosząc się również do kwestii współodpowiedzialności w chmurze – zarówno klient AWS, jak i sam AWS, mają obowiązek reagowania na incydenty związane z zagrożeniami. Głównym obszarem audytu jest tutaj ocena efektywności istniejącej kontroli zarządzania incydentami.

Kolejnym ważnym działaniem jest szyfrowanie danych. Jest niezbędne, jeśli mają one charakter poufny. Obecnie Amazon S3 zapewnia zautomatyzowaną usługę szyfrowania. Warto zwrócić uwagę na szyfrowanie danych w spoczynku, jak i w transporcie. Jest to tak samo istotne, jak ochrona danych magazynowanych lokalnie na dyskach. Należy wspomnieć, że wiele polityk bezpieczeństwa poddaje w wątpliwość Internet, jako zabezpieczone medium komunikacyjne.

W przypadku niezabezpieczenia danych i ich utraty lub awarii, istotnym staje się proces Disaster Recovery – czyli odzyskiwanie systemu i danych po awarii. Dzięki rozwiązaniom udostępnianym przez AWS możliwe jest zaprojektowanie odpornych oraz szybko reagujących systemów na incydenty aplikacji. Ważnym jest, aby już podczas procesu projektowania upewnić się, że systemy są konfigurowane tak, aby korzystały z wielu regionów i Avaliability Zones. Zapewni to wysoką dostępność oraz szybki czas przywrócenia zasobów.

Zarządzanie siecią w chmurze, jest bardzo podobne do zarządzania nią w modelu typu on-premise. Jedyną różnicą są komponenty (np. firewall), które w chmurze są wirtualne. Obowiązkiem klienta jest zadbanie, aby architektura sieci była zgodna z wymaganiami bezpieczeństwa jego organizacji. Niewłaściwe konfigurowanie zabezpieczeń zewnętrznych, może być przyczyną wielu zagrożeń. W celu weryfikacji poprawności warto wykorzystać usługę AWS Trusted Advisor.

Warto również zwrócić uwagę na zabezpieczenia, jakie AWS stosuje w przypadku swoich Data Centers. Dostęp fizyczny jest ściśle kontrolowany – zarówno na obrzeżach terenu, na których znajduje się budynek, jak i w punktach wejścia do obiektu. Są one kontrolowane przez profesjonalnych pracowników ochrony, wykorzystujących nadzór wideo, systemy wykrywania włamań oraz inne środki elektroniczne. Zarówno upoważnieni pracownicy AWS, jak i osoby z zewnątrz, muszą przejść kontrolę dwuetapową, aby uzyskać dostęp do poszczególnych pięter centrum danych. Wszyscy odwiedzający i kontrahenci, którzy uzyskają dostęp do stref, są zobowiązani do przedstawienia dowodu tożsamości. Ich dane są umieszczane w rejestrach, a przemieszczanie się po budynku odbywa się w eskorcie pracowników ochrony.

Reasumując, specjalnie zaprojektowane narzędzia AWS zostały stworzone, aby pomóc zmaksymalizować ochronę danych i aplikacji użytkowników chmury AWS. Ponadto dzięki systematycznemu przeprowadzaniu działań audytowych, można uzyskać bezstronną i obiektywną opinię, w odniesieniu do faktycznego stanu audytowanych obszarów. Potwierdzą one również zgodność organizacji i elementów z zapisami uregulowań prawnych czy normatywnych. Pozwolą na optymalizację nakładów finansowych, ponoszonych na zabezpieczenie systemów. Wzmocnią również świadomość korzystających z rozwiązań AWS’owych w zakresie bezpieczeństwa.

Bezpieczeństwo i zgodność – to jedna z usług, podczas której w LCloud podejmujemy szereg działań, których nadrzędnym celem jest zapewnienie pełnego bezpieczeństwa wszystkich zasobów. Podrzucamy również nasz SlideShare o bezpieczeństwie w chmurze, który znajdziecie pod tym linkiem.