Kontynuując przeglądanie strony, wyrażasz zgodę na używanie przez nas plików cookies. Sprawdź jej szczegóły Polityki Prywatności i Cookies.

Akceptuję

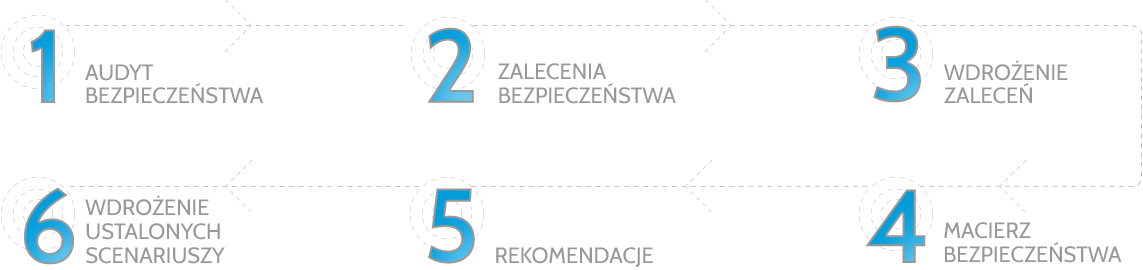

W ramach realizacji tej usługi podejmujemy szereg działań, których nadrzędnym celem jest zapewnienie pełnego bezpieczeństwa wszystkich zasobów. W zależności od punktu z jakiego startujemy, usługa przebiega według różnych scenariuszy.

Najczęściej zaczynamy od zaprojektowania bezpiecznego środowiska, zgodnie z zasadami opisanymi w Google Cloud security foundations guide i AWS Security Best Practices. Na proces składa się: zaprojektowanie kontroli dostępu do środowiska, stworzenie odrębnych stref dostępności oraz określenie kto, skąd, w jakim czasie, na jakich zasadach i w jakim zakresie z tego dostępu może korzystać.

Następnie projektujemy gromadzenie logów oraz dostęp do nich, dbając o to, by w każdej chwili można było swobodnie przeanalizować działanie aplikacji, a jednocześnie chronić własność intelektualną.

Kolejnym etapem, wymagającym najwyższej staranności i uważności, jest projektowanie dostępów do baz danych, w których są przechowywane najwrażliwsze i najwartościowsze informacje technologiczne i biznesowe. To element wymagający szczególnej troski o najwyższy poziom stosowanych zabezpieczeń.

Jeżeli sytuacja tego wymaga, działania rozpoczynamy od przeprowadzenia audytu, który pozwala ocenić aktualny stan zabezpieczeń i dopiero na jego podstawie wdrażamy i konfigurujemy odpowiednie zalecenia pokontrolne.

Stosujemy najnowocześniejsze technologie zabezpieczające przed nieuprawnionym dostępem do wszelkich zasobów.

Elementami usługi są również: stały monitoring całego środowiska i zachodzących w nim procesów oraz system reagowania na występujące próby złamania zabezpieczeń.

Z usługi korzystają wszyscy, którym zależy na zapewnieniu najwyższego poziomu bezpieczeństwa zasobom firmy. Dotyczy to zwłaszcza podmiotów, które, w ramach swojej działalności, przechowują dane użytkowników i klientów oraz nimi operują. Do grona zaliczają się również wszystkie podmioty, które są prawnie zobligowane do szczególnej dbałości o bezpieczeństwo danych, np. za sprawą regulacji KNF czy GIODO.

Wszystkie procesy związane z zapewnieniem i utrzymaniem bezpieczeństwa zasobów mogą zachodzić automatycznie, o czym możesz dowiedzieć się więcej z opisu usługi: automatyzacja.

Daj nam sygnał, że chcesz porozmawiać wypełniając formularz. Niezwłocznie się z Tobą skontaktujemy by poznać szczegóły Twoich oczekiwań i w oparciu o nie, przygotować propozycję.

Poznaj estymację

Wierzymy, że jasne zasady współpracy, znane od początku każdej ze stron, są podstawą efektywnej realizacji każdego projektu. Dlatego jako AWS partner w statusie Advanced i autoryzowany partner GCP, tak szczegółowo opisujemy sposób pracy oraz informujemy wszystkich klientów, jak powinni przygotować do nadchodzącej współpracy.

W przypadku usługi bezpieczeństwo i zgodność, prosimy naszych klientów o:

● określenie kto, do jakich zasobów i na jakich zasadach może mieć dostęp,

● wskazanie poziomu krytyczności poszczególnych środowisk i zasobów,

● zdecydowanie o poziomie bezpieczeństwa zasobów, jaki powinien być zapewniony - niski, średni, wysoki.

W ramach AWS Partnership, Jako wieloletni użytkownicy Amazon Cloud, znamy doskonale wszystkie oferowane przez niego usługi, co pozwala nam dopasowywać je precyzyjnie do potrzeb każdego z klientów.

W przypadku realizacji usługi bezpieczeństwo i zgodność, wykorzystujemy:

● AWS WAF (Web Application Firewall) - pomaga ochronić aplikację przed popularnymi nadużyciami sieciowymi, które mogą mieć wpływ na dostępność aplikacji, obniżać bezpieczeństwo jej oraz danych lub powodować zużycie zbyt wielu zasobów.

● AWS CloudFront - pozwala przyspieszyć dostarczanie stron www, API, czy treści video.

● AWS VPC (Virtual Private Cloud) - umożliwia udostępnienie logicznie wyodrębnionej części AWS Cloud, w której można uruchamiać wybrane zasoby na zasadach zbliżonych do prywatnej chmury obliczeniowej.

● AWS VPN Connections - umożliwia połączenie wyodrębnionej części AWS Cloud z zewnętrznymi (zdalnymi) sieciami.

● IDS (Intrusion Detection System) - umożliwia wykrywanie ataków w czasie rzeczywistym.

Efektem naszych prac są również:

● kompletny raport opisujący poziom bezpieczeństwa i stosowane rozwiązania, wraz z rekomendacjami na przyszłość,

● odporność systemu na różnego rodzaju ataki, w tym DDoS (system sam dynamicznie na nie reaguje, wykorzystując wdrożone technologie),

● doprowadzenie do automatycznej aktualizacji poziomu zabezpieczeń,

● system raportujący wszelkie próby złamania zabezpieczeń.

Poniżej znajdziesz studia przypadków naszych klientów, którzy zdecydowali się powierzyć nam realizację swoich projektów. Sprawdź, z jakimi wyzwaniami się mierzyliśmy i co osiągnęliśmy, stosując odpowiednie rozwiązania.

Wypełnij niezbędne dane i wyślij swoje zgłoszenie, a niezwłocznie się z Tobą skontaktujemy, by poznać szczegóły i, w oparciu o nie, przygotować dla Ciebie wycenę.